Н![]() есмотря на то что февраль традиционно считается самым холодным месяцем зимы, минувшие четыре недели выдались достаточно «жаркими» с точки зрения информационной безопасности Казахстана.

есмотря на то что февраль традиционно считается самым холодным месяцем зимы, минувшие четыре недели выдались достаточно «жаркими» с точки зрения информационной безопасности Казахстана.

В течение месяца несколько ресурсов, относящихся к национальному домену .kz, подверглись массированной DDoS-атаке. Имеются сведения, что к реализации атаки причастны организаторы бот-сети Black Energy. Атаки продолжались в течение нескольких недель, затем пошли на убыль и практически полностью прекратились 24 февраля.

В остальном вирусная обстановка в течение месяца не претерпела значительных изменений. Среди угроз, обнаруженных на компьютерах казахских пользователей, по-прежнему лидируют вирусы семейств Win32.Rmnet, Win32.HLLP.Neshta и Win32.Virut. Динамика количества выявленных случаев заражений весьма любопытна: в случае Win32.Rmnet.12 число инфицированных рабочих станций за месяц выросло на 20%, для Win32.HLLP.Neshta прирост составил 44%, а количество ПК, инфицированных Win32.Virut.56, возросло на 300%. Однако говорить о каких-либо эпидемиологических ситуациях в любом случае преждевременно: и число инфицированных рабочих станций, и количество выявленных экземпляров вредоносных программ значительно уступают аналогичным российским показателям.

Что же касается угроз, выявленных в почтовом трафике, то по сравнению с прошлым месяцем количество обнаружений червя Win32.HLLM.MyDoom.54464 выросло на 5%, вредоносной программы Win32.HLLM.Beagle — сократилось на 7%, немного активизировалось распространение троянца Trojan.DownLoader1, предназначенного для загрузки из сети и скрытой установки на компьютер жертвы других вредоносных программ. Общее количество содержащих вирусы сообщений сократилось на 30%, зато на 3% возрос общий объем спама.

Очередная угроза для пользователей Facebook

Пользователи уже давно привыкли к троянцам, ориентированным на завсегдатаев отечественных социальных сетей, и вот в поле зрения специалистов по информационной безопасности попала вредоносная программа Trojan.OneX, предназначенная для рассылки спама в крупнейшей в мире социальной сети Facebook, а также через программы-месседжеры.

Trojan.OneX работает только в 32-разрядной версии ОС Windows. После запуска на инфицированной машине Trojan.OneX.1 проверяет наличие своей копии в операционной системе, а затем расшифровывает из собственных ресурсов адрес удаленного сервера, с которого загружается специальный текстовый файл. Этот файл содержит несколько строк на английском языке вида «hahaha! http://goo.gl[…].jpeg», на которые впоследствии будут подменяться сообщения пользователя, отправляемые им в социальную сеть Facebook.

Вскоре после появления первой модификации троянца в распоряжении вирусных аналитиков компании «Доктор Веб» появился образец вредоносной программы, получившей название Trojan.OneX.2. В отличие от первой версии троянца, вторая модификация Trojan.OneX использует для отправки сообщений популярные программы-месседжеры с помощью процессов pidgin, skype, msnmsgr, aim, icq.exe, yahoom, ymsg_tray.exe, googletalk, xfire.exe. В момент отправки сообщений на инфицированном компьютере блокируются мышь и клавиатура. В отличие от Trojan.OneX.1, Trojan.OneX.2 умеет работать с конфигурационными файлами в кодировке Unicode.

Среди рассылаемых троянцами сообщений распространены ссылки на принадлежащие злоумышленникам поддельные сайты: один из них, в частности, имитирует оформление службы RapidShare. Эта троянская программа не только открывает злоумышленникам доступ к инфицированному компьютеру и способна похищать конфиденциальные данные, но и позволяет выполнять на зараженной машине различные команды, в частности, команду загрузки и установки других приложений. Примечательно: специалистами компании «Доктор Веб» были зафиксированы случаи распространения с помощью троянцев BackDoor.IRC.Bot самой вредоносной программы Trojan.OneX, которая, в свою очередь, способствует дальнейшему распространению BackDoor.IRC.Bot.

Троянец-спамер и семейство Volk

Trojan.Spamer.46 распространяется через торренты вместе с архиватором WinRAR. Обосновавшись в операционной системе, троянец начинает осуществлять фильтрацию исходящего трафика в поисках форм отправки сообщений сайтов vkontakte.ru, odnoklassniki.ru и my.mail.ru, добавляя в отсылаемые пользователем сообщения текст «Кстати, глянь: [ссылка]». Гиперссылка ведет на мошеннический сайт, предлагающий услугу предсказания судьбы по линиям ладони за платное СМС-сообщение.

Кроме того, в феврале было выявлено целое семейство вредоносных программ, добавленных в вирусные базы под общим именем BackDoor.Volk. Один из них, BackDoor.Volk.1, был написан на языке PHP, применяющемся в основном для создания скриптов и приложений, работающих на стороне сервера, и конвертирован в исполняемый код при помощи утилиты php2exe. Троянец модифицирует на зараженной машине файл hosts, отвечающий за сопоставление DNS-имен IP-адресам, а также способен загружать с удаленного узла и запускать на инфицированном ПК различные приложения.

BackDoor.Volk.2, в отличие от своего предшественника, написан на Visual Basic и при обращении к удаленным узлам для передачи запросов использует метод POST, а не GET. Помимо загрузки и запуска приложений, а также подмены файла hosts, эта вредоносная программа обладает функционалом для проведения DDoS-атак и способна красть пароли от FTP-клиентов, установленных на инфицированном компьютере. Следует отметить, что модуль обмена данными с командным сервером в троянце BackDoor.Volk.2 явно позаимствован у другой вредоносной программы — BackDoor.Herpes, исходные коды которой появились в свободном доступе некоторое время назад.

BackDoor.Volk.3 и BackDoor.Volk.4 также написаны на Visual Basic и являются модификациями BackDoor.Volk.2: основные изменения касаются методов обмена информацией с управляющим сервером. Функционал этих троянцев в целом схож. Троянцы BackDoor.Volk способны объединяться в ботнеты, управляемые посредством специальной административной панели.

Главная опасность для пользователя заключается в том, что благодаря возможной подмене файла hosts потенциальная жертва может быть обманом завлечена на созданные злоумышленниками фишинговые сайты, при этом способность троянца красть пароли от FTP-клиентов открывает перед вирусописателями возможность получения несанкционированного доступа к различным веб-сайтам.

Слежка за пользователями

Как гласит народная мудрость, если у вас нет паранойи, это еще не значит, что за вами не следят. Троянец BackDoor.Webcam.9 позволяет выполнять на инфицированной машине различные команды, поступающие от удаленного сервера злоумышленников, а также перехватывает изображение с подключенной к компьютеру веб-камеры, делая личную жизнь владельца инфицированного ПК достоянием вирусописателей.

Запустившись на исполнение, бэкдор копирует себя в системную папку для хранения временных файлов и прописывается в одну из ветвей системного реестра, отвечающую за автоматический запуск приложений. Затем троянец проверяет наличие копии самого себя на зараженной машине. После этого вредоносная программа отправляет на удаленный командный сервер серию запросов, передавая злоумышленникам ряд сведений об инфицированном компьютере, включая его IP-адрес, тип учетной записи пользователя, количество подключенных к системе веб-камер, имя компьютера и версию ОС, а затем ожидает поступления новых команд.

Троянец способен выполнять поступающие от удаленного сервера команды, в частности, команду перезапуска самого себя, смены управляющего сервера, создания снимка экрана. Кроме того, BackDoor.Webcam.9 способен перехватывать и передавать злоумышленникам изображение, полученное с подключенной к инфицированному компьютеру веб-камеры, вследствие чего личная жизнь пользователя может быть скомпрометирована.

Эксплойты для Mac OS X

Уязвимости Java уже неоднократно использовались злоумышленниками в целях распространения вредоносного ПО для различных системных платформ, в том числе Windows. В феврале вирусописатели впервые начали эксплуатировать несколько известных ранее кросс-платформенных уязвимостей Java для заражения Apple-совместимых компьютеров.

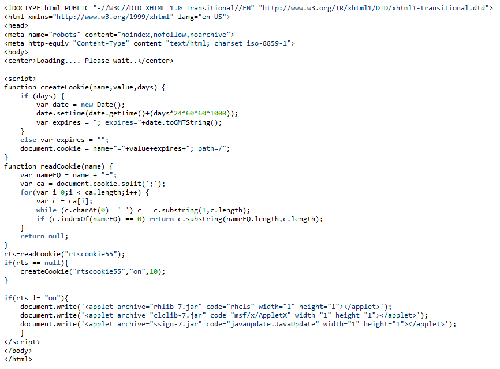

Работает этот механизм следующим образом. При открытии инфицированного сайта выполняется проверка user-agent пользовательского компьютера, и, если запрос сделан из-под Mac OS X с определенной версией браузера, пользователю отдается веб-страница, загружающая несколько java-апплетов.

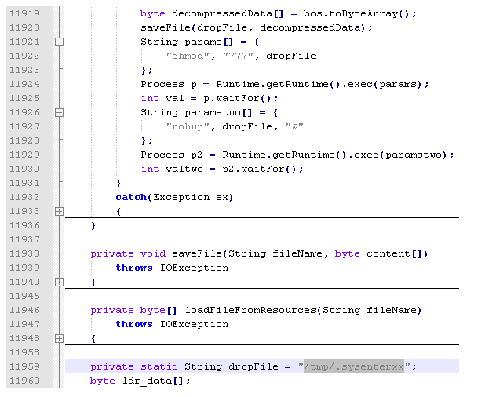

Модуль с именем rhlib.jar использует уязвимость CVE-2011-3544. Он помещает в папку /tmp/ исполняемый файл .sysenterxx, выставляет ему необходимые атрибуты и запускает на выполнение.

Запущенное приложение проверяет, присутствуют ли в операционной системе файлы

/Library/LittleSnitch /Developer/Applications/Xcode.app/Contents/MacOS/Xcode

и, если их обнаружить не удалось, пытается загрузить основной модуль троянской программы BackDoor.Flashback.26. В противном случае загрузчик просто удаляет себя. Модуль clclib.jar использует уязвимость CVE-2008-5353, а ssign.jar представляет собой дроппер Java.Dropper.8, подписанный недействительной подписью: злоумышленники рассчитывают на то, что пользователь добавит эту подпись в список доверенных и тем самым разрешит выполнение кода. На сегодняшний день данные уязвимости используются в основном для распространения уже известного среди пользователей Mac OS X бэкдора BackDoor.Flashback.

Новый DDoS-бот

В феврале специалистами «Доктор Веб» была обнаружена вредоносная программа, представляющая собой довольно «продвинутый» инструмент для осуществления DDoS-атак на различные интернет-ресурсы. Trojan.Tenagour.9 состоит из двух компонентов: инжектора и динамической библиотеки, в которой хранится полезная нагрузка. После запуска в операционной системе троянец проверяет наличие своей установленной копии и, если таковая отсутствует, сохраняется в папку %APPDATA% под именем smss.exe, после чего прописывает себя в ветви системного реестра, отвечающей за автоматический запуск приложений.

Затем Trojan.Tenagour.9 отправляет на удаленный командный сервер запрос, содержащий данные о версии и разрядности операционной системы, MD5-хеш имени инфицированного компьютера и серийный номер первого раздела жесткого диска. В ответ Trojan.Tenagour.9 получает зашифрованную строку, содержащую URL сайта, на который будет осуществлена атака, и несколько вспомогательных параметров. Кроме того, от удаленного командного центра может быть получена директива на обновление троянца.

Trojan.Tenagour.9 позволяет осуществлять 8 типов DDoS-атак на различные интернет-ресурсы с использованием протоколов TCP/IP и UDP, методов GET и POST. Предусмотрен функционал автоматического добавления в список атакуемых ресурсов всех ссылок, обнаруженных на указанном злоумышленниками сайте.

Источник: Пресс-центр компании "Доктор Веб"