![]() Сентябрь 2011 года оказался достаточно тихим и не принес сколь-нибудь серьезных всплесков вирусной активности: по всей видимости, создатели вредоносного ПО, вернувшись с летнего отдыха, решили посвятить себя более прагматичным занятиям.

Сентябрь 2011 года оказался достаточно тихим и не принес сколь-нибудь серьезных всплесков вирусной активности: по всей видимости, создатели вредоносного ПО, вернувшись с летнего отдыха, решили посвятить себя более прагматичным занятиям.

Тем не менее в сентябре был обнаружен уникальный по своей архитектуре троянец, способный заражать BIOS персональных компьютеров. Также широкое распространение получил новый бэкдор для Mac OS X. Наконец, в сентябре значительно увеличилось число фишинговых атак на пользователей социальных сетей.

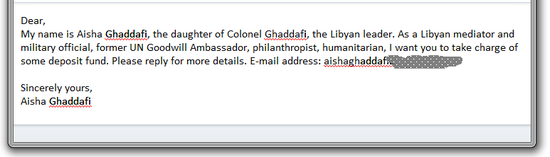

Спамеры делят деньги Каддафи

В связи с недавними политическими событиями в Ливии участились случаи мошеннических почтовых рассылок, в которых злоумышленники предлагают своим жертвам воспользоваться деньгами c замороженных счетов семьи Каддафи.

Схема мошенничества вполне стандартна для «нигерийских писем». Ничего принципиально нового спамеры придумать пока так и не смогли, однако очевидно, что они продолжают следить за политической ситуацией и оперативно меняют тематику своих посланий в соответствии с новыми реалиями.

Trojan.Bioskit.1 заражает BIOS компьютера

В начале сентября в руки экспертов вирусной лаборатории компании «Доктор Веб» попал примечательный экземпляр вредоносной программы, получившей название Trojan.Bioskit.1. Кроме всего прочего, в него заложены механизмы, позволяющие заразить BIOS материнской платы компьютера, если он произведен компанией Award Software.

Первоначально дроппер троянца Trojan.Bioskit.1 проверяет, запущены ли в операционной системе процессы нескольких китайских антивирусов. Если таковые обнаруживаются, то вредоносная программа создает прозрачное диалоговое окно, из которого осуществляется вызов ее главной функции. Затем Trojan.Bioskit.1 определяет версию операционной системы и, если ею оказывается ОС Windows 2000 или выше (за исключением Windows Vista), продолжает заражение.

В случае если BIOS компьютера отличается от Award, троянец заражает Master Boot Record, перезаписывая первые 14 секторов жесткого диска, включая MBR. Оригинальный MBR сохраняется в 8 секторе. Если же троянцу удается опознать Award BIOS, в дело вступает упакованный в ресурсах дроппера драйвер bios.sys, обладающий пугающим деструктивным функционалом. В нем реализовано три метода:

- Опознать Award BIOS (попутно определить размер его образа и, самое главное, I/O порта, через который можно программно заставить сгенерировать SMI (System Management Interrupt) и таким образом исполнить код в режиме SMM).

- Сохранить образ BIOS на диск в файл c:\bios.bin.

- Записать образ BIOS из файла c:\bios.bin.

Получить доступ и тем более перезаписать микросхему с BIOS — задача нетривиальная. Для этого сначала необходимо организовать взаимодействие с чипсетом материнской платы для разрешения доступа к чипу, затем нужно опознать сам чип и применить знакомый для него протокол стирания/записи данных. Но автор этой вредоносной программы пошел более легким путем, переложив все эти задачи на сам BIOS. Он воспользовался результатами работы китайского исследователя, известного под ником Icelord, проделанной еще в 2007 году. Тогда при анализе утилиты Winflash для Award BIOS был обнаружен простой способ перепрошивки микросхемы через сервис, предоставляемый самим BIOS в SMM (System Management Mode). Программный код SMM в SMRAM не виден операционной системе (если BIOS корректно написан, то доступ к этой памяти им заблокирован) и исполняется независимо от нее. Назначение данного кода весьма разнообразно: эмуляция не реализованных аппаратно возможностей материнской платы, обработка аппаратных ошибок, управление режимами питания, сервисные функции и т.д.

Для модификации самого образа BIOS данная вредоносная программа использует утилиту cbrom.exe (от Phoenix Technologies), которую, как и все прочие файлы, она несет у себя в ресурсах. При помощи этой утилиты троянец внедряет в образ свой модуль hook.rom в качестве ISA BIOS ROM. Затем Trojan.Bioskit.1 отдает своему драйверу команду перепрошить BIOS из обновленного файла.

При следующей перезагрузке компьютера в процессе инициализации BIOS будет вызывать все имеющиеся PCI Expansion ROM, в том числе и hook.rom. Вредоносный код из этого модуля каждый раз проверяет зараженность MBR и перезаражает ее в случае необходимости. Следует отметить, что наличие в системе Award BIOS вовсе не гарантирует возможность заражения данным троянцем. Так, из трех проверенных в вирусной лаборатории материнских плат заразить удалось только одну, а в двух других в памяти BIOS банально не хватило места для записи нового модуля.

Нельзя недооценивать опасность подобного рода угроз, особенно с учетом того, что в будущем возможно появление более совершенных модификаций данной троянской программы, либо вирусов, действующих по схожему алгоритму. В настоящий момент в антивирусное ПО Dr.Web добавлено детектирование и лечение MBR, системных файлов и файловых компонентов вируса.

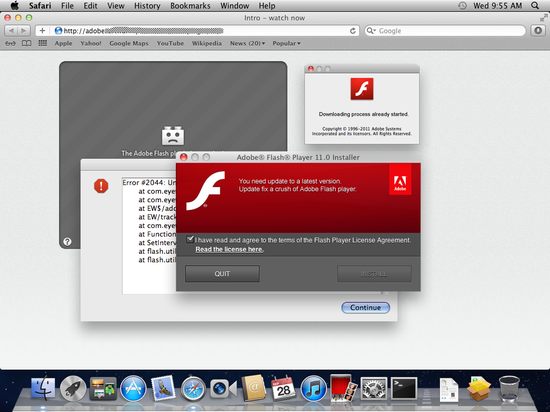

BackDoor.Flashback — бэкдор для MacOS

BackDoor.Flashback стал четвертым известным бэкдором для операционной системы MacOS X, однако в отличие от своих предшественников, таких как, например, вредоносная программа BackDoor.Olyx, получил чрезвычайно развитый функционал и сложную архитектуру. Кроме того, это первое в своем роде вредоносное приложение данного типа для Mac OS, получившее широкое распространение и реализующее хорошо продуманную схему по распространению и поддержанию живучести ботов.

Установщик данной троянской программы маскируется под инсталлятор проигрывателя Adobe Flash Player. При посещении пользователем распространяющего вредоносное ПО сайта на экране его компьютера возникает сообщение об ошибке проигрывателя Adobe Flash, после чего пользователю предлагается обновить его версию.

Если он соглашается выполнить это обновление, осуществляется цепочка редиректов, которая завершается предложением загрузить и установить архив, содержащий файл с именем FlashPlayer-11-macos.pkg (этот архив загружается только в том случае, если клиентская операционная система — MacOS X Lion). Затем начинается процесс инсталляции «проигрывателя», по завершении которого пакет удаляется, а в папку /Library/Preferences/ устанавливается основной компонент Preferences.dylib, реализующий в системе функции бэкдора и способный выполнять команды, поступающие от многочисленных удаленных командных центров. Следует также отметить, что в бэкдоре предусмотрено получение дополнительных команд из сообщений на сервере mobile.twitter.com.

Основное функциональное назначение Preferences.dylib кроется в выполнении различных директив, поступающих от удаленного командного центра, в том числе и любых стандартных команд оболочки shell. Также библиотека предназначена для интегрирования в просматриваемые пользователем веб-страницы кода на языке JavaScript.

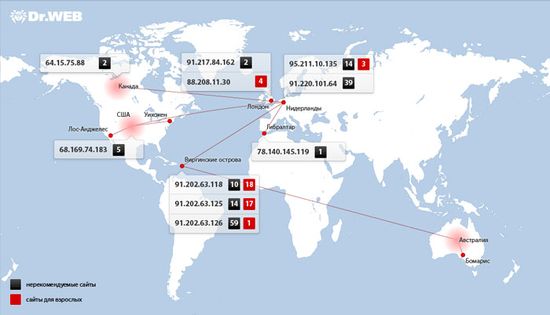

Охота за подпольными сайтами

В начале сентября 2011 года специалистами компании «Доктор Веб» был проведен ряд профилактических мероприятий, благодаря которым удалось выявить и добавить в базы Родительского контроля большое количество сайтов, содержащих материалы порнографического характера либо реализующих различные схемы подпольного бизнеса.

В распоряжении аналитиков оказался список доменов, на которые осуществлялось перенаправление пользователей с подвергшихся взлому интернет-ресурсов. Проанализировав эту информацию, специалисты компании выяснили, что на каждом из IP-адресов таких узлов, как правило, размещается еще несколько сайтов. Многие из их числа которых содержат различный сомнительный контент — поддельные службы файлового обмена, а также сайты, предлагающие на платной основе различные услуги, например, гадания, хиромантию, подбор диет, составление родословных, поиск угнанных автомобилей и даже лечение от прыщей. Встречались среди них и откровенно порнографические ресурсы. Множество подобных веб-сайтов содержало ссылки на другие узлы, для которых также составлялся список соседствующих с ними на одном хосте сайтов. Все полученные ссылки проверялись вручную. Таким образом была выявлена целая сеть, состоящая из сайтов сомнительного содержания. Один из фрагментов такой сети показан на предложенной ниже иллюстрации.

Большинство выявленных IP-адресов принадлежали провайдерам из Великобритании, Нидерландов, Виргинских островов, Гибралтара, и лишь незначительная их часть располагалась на территории Российской Федерации. Обнаруженные в ходе проверки адреса были добавлены в списки Родительского контроля Dr.Web. Компания «Доктор Веб» отмечает, что подобные мероприятия по блокировке сайтов сомнительного содержания будут проводиться и в дальнейшем.

«В Контакте»: осеннее обострение

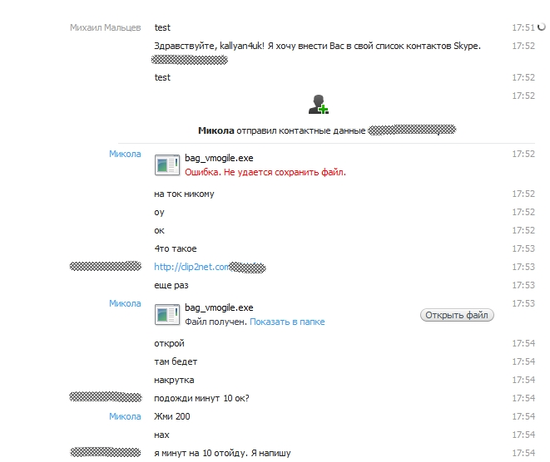

Середина сентября была отмечена новыми случаями фишинговых атак на пользователей «В Контакте». Впервые целью сетевых мошенников стали поклонники популярной онлайн-игры «В Могиле», встроенной в эту социальную сеть. Злоумышленники выбирали в качестве жертвы наиболее опытных игроков. Затем они отправляли им личное сообщение с предложением воспользоваться «уязвимостью» игры «В Могиле», которая якобы позволяет бесплатно получить игровые предметы, обычно доступные только за деньги. Для этого жертве предлагалось загрузить и установить специальное приложение. Если жертва соглашалась воспользоваться столь заманчивым предложением, все дальнейшее общение сетевые мошенники переносят в Skype. Выбор данного средства коммуникации обусловлен тем, что трафик Skype не поддается фильтрации в отличие от других протоколов мгновенного обмена сообщениями, таких как ICQ или Jabber.

В ходе дальнейшего общения злоумышленники предлагают жертве скачать и установить приложение bag_vmogile.exe, под видом которого распространяется троянская программа Trojan.KeyLogger.9754, предназначенная для перехвата нажатий клавиш и отправки на удаленный FTP-сервер украденных таким образом паролей. При попытке открыть данный файл происходит мгновенное заражение компьютера.

Кроме того, сетевые мошенники продолжают эксплуатировать широко известный метод фишинга с использованием функции «Документы» социальной сети «В контакте». Ничего не подозревающему пользователю отсылается личное сообщение, включающее ссылку на скачивание документа Word, в котором содержится подробная инструкция по установке специальной программы, якобы позволяющей просматривать число посетителей его странички в социальной сети. Под видом этой программы распространяется троянец BackDoor.Piranha.2, с помощью которого злоумышленники создали несколько успешно действующих в настоящий момент бот-сетей. Мы в очередной раз призываем пользователей проявлять бдительность и не устанавливать на компьютере никаких приложений, присланных незнакомыми отправителями или даже людьми, зарегистрированными в списке друзей, поскольку их учетные записи могут быть взломаны злоумышленниками.

Сентябрьские угрозы для Android

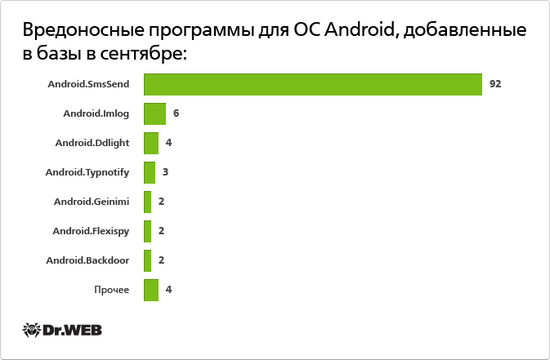

В сентябре специалистами компании «Доктор Веб» в вирусные базы было добавлено 115 новых записей, соответствующих угрозам для мобильной операционной системы Android. Абсолютным лидером среди вновь выявленных угроз являются вредоносные программы семейства Android.SmsSend (92 записи), на втором месте с 6 записями расположилось семейство Android.Imlog, далее следуют Android.Ddlight (4 записи), Android.Typnotify (3 записи), а также Android.Geinimi, Android.Flexispy и Android.Backdoor (по 2 записи).

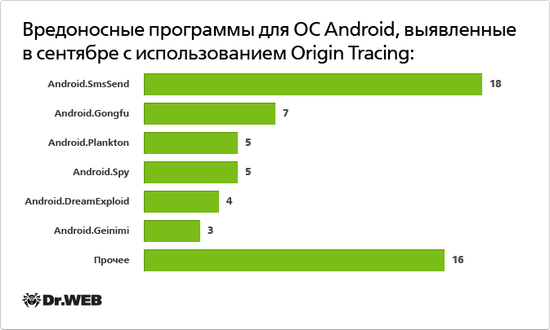

Помимо отмеченных выше 115 вирусных записей, обработанных специалистами вручную, 58 разновидностей угроз для Android было выявлено автоматически при помощи технологии Origin Tracing, о которой мы уже писали в одном из своих обзоров. Среди таких вредоносных программ, распознать которые помогла технология Origin Tracing — 18 модификаций Android.SmsSend, 7 модификаций Android.Gongfu, по 5 модификаций Android.Plankton и Android.Spy, 4 Android.DreamExploid и 3 версии Android.Geinimi.

В качестве одной из наиболее интересных угроз для данной платформы следует назвать троянца Android.SpyEye.1. Риску заражения этой вредоносной программой подвержены в первую очередь пользователи, компьютеры которых уже инфицированы троянской программой SpyEye. При обращении к различным банковским сайтам, адреса которых присутствуют в конфигурационном файле троянца, в просматриваемую пользователем веб-страницу осуществляется инъекция постороннего содержимого, которое может включать различный текст или веб-формы. Таким образом, ничего не подозревающая жертва открывает в браузере настольного компьютера или ноутбука веб-страницу банка, в котором у нее имеется счет, и обнаруживает сообщение о том, что банком введены в действие новые меры безопасности, без соблюдения которых пользователь не сможет получить доступ к системе «Банк-Клиент». Для этого он должен установить на свой мобильный телефон специальное приложение, которое якобы защитит его от перехвата СМС-сообщений. Ниже на просматриваемой пользователем странице приводится ссылка на эту программу, распространяемую под именем simseg.apk. Размер вредоносной программы составляет порядка 20 Кбайт.

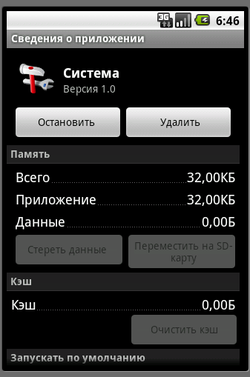

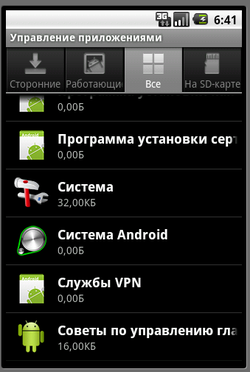

После загрузки и инсталляции на мобильном устройстве данное приложение не отображается в списке установленных программ: для того чтобы его отыскать, пользователю придется перейти в системный апплет «Настройки», открыть раздел «Приложения» и выбрать опцию «Управление приложениями». Вредоносная программа скрывается под значком «Система».

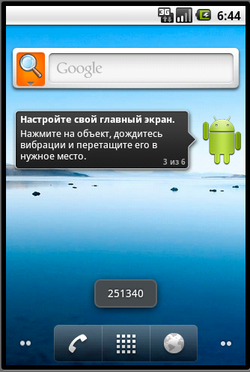

Для того чтобы «активировать» данное приложение согласно предлагаемой злоумышленниками инструкции, пользователь должен выполнить со своего устройства телефонный звонок на номер 325000. Android.SpyEye.1 перехватывает этот звонок и демонстрирует на экране мобильного устройства «код активации», который якобы потребуется ввести на банковском сайте впоследствии, — этот код всегда один и тот же и представляет собой число 251340.

После этого все получаемые владельцем инфицированного устройства входящие СМС-сообщения будут перехватываться троянцем и перенаправляться злоумышленникам.

Винлокеры потянулись на Запад

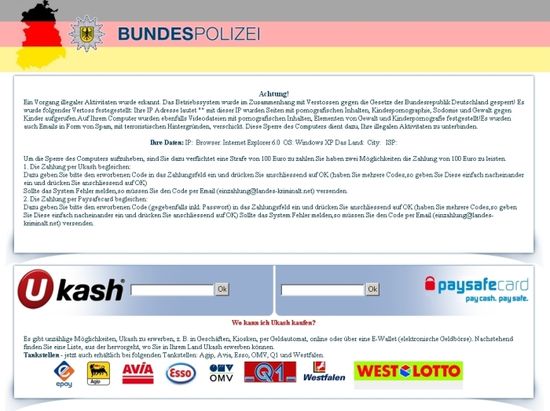

Из других заметных событий сентября можно отметить то обстоятельство, что программы-вымогатели, блокирующие работу Windows, с наступлением осени потянулись в теплые края, а именно — осваивать просторы зарубежного Интернета. Сначала было зафиксировано появление нескольких модификаций винлокеров, основная особенность которых заключалась в том, что блокирующее экран пользователя окно содержит послание, не просто написанное на соответствующем языке, но и подписанное якобы управлением полиции страны, в которой проживает жертва: для Германии это Bundespolizei, для Великобритании — The Mertopolitan Police, для Испании — La Policia Espanola. Во всех случаях пользователя обвиняют в посещении незаконных веб-сайтов порнографического характера и предлагают оплатить «штраф» с использованием одной из распространенных в данной стране платежных систем.

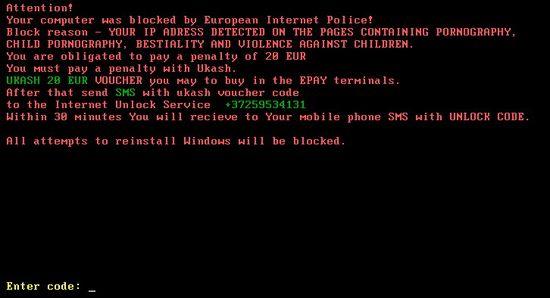

Затем широкое распространение получила модификация программы-вымогателя, инфицирующая главную загрузочную запись и добавленная в вирусные базы под именем Trojan.MBRlock.15. Этот троянец также демонстрирует на экране сообщение на английском языке, содержащее требование заплатить за разблокировку системы 20 евро с помощью одной из распространенных на территории Европы платежных систем.

Пользователи, ставшие жертвой Trojan.MBRlock, могут воспользоваться следующим кодом разблокировки: unlock391.

Вредоносные файлы, обнаруженные в почтовом трафике в сентябре

| 01.09.2011 00:00 - 30.09.2011 18:00 | ||

| 1 | Trojan.Oficla.zip | 135919 (38.01%) |

| 2 | Trojan.DownLoad2.24758 | 42198 (11.80%) |

| 3 | Trojan.DownLoad2.32643 | 27733 (7.75%) |

| 4 | Win32.HLLM.MyDoom.33808 | 18710 (5.23%) |

| 5 | Win32.HLLM.MyDoom.54464 | 17673 (4.94%) |

| 6 | Win32.HLLM.Netsky.18401 | 10058 (2.81%) |

| 7 | Trojan.Tenagour.3 | 9841 (2.75%) |

| 8 | Win32.HLLM.Netsky.35328 | 6970 (1.95%) |

| 9 | Win32.HLLM.MyDoom.based | 6278 (1.76%) |

| 10 | Win32.HLLM.Netsky | 6102 (1.71%) |

| 11 | BackDoor.IRC.Bot.872 | 6098 (1.71%) |

| 12 | Win32.HLLM.Beagle | 5840 (1.63%) |

| 13 | Trojan.Carberp.13 | 3488 (0.98%) |

| 14 | Trojan.Botnetlog.zip | 3175 (0.89%) |

| 15 | Trojan.DownLoader2.64347 | 2940 (0.82%) |

| 16 | Trojan.DownLoader4.21360 | 2879 (0.81%) |

| 17 | Trojan.DownLoader4.51015 | 2334 (0.65%) |

| 18 | Trojan.DownLoader4.56005 | 2054 (0.57%) |

| 19 | Trojan.Siggen2.14564 | 1821 (0.51%) |

| 20 | Trojan.Packed.666 | 1794 (0.50%) |

Всего проверено: 148,210,174

Инфицировано: 357,620 (0.24%)

Вредоносные файлы, обнаруженные в сентябре на компьютерах пользователей

| 01.09.2011 00:00 - 30.09.2011 18:00 | ||

| 1 | JS.Click.218 | 67333862 (42.80%) |

| 2 | Trojan.Mayachok.1 | 29366751 (18.67%) |

| 3 | Win32.Rmnet.12 | 24834750 (15.79%) |

| 4 | JS.IFrame.112 | 9469508 (6.02%) |

| 5 | Win32.HLLP.Neshta | 9442600 (6.00%) |

| 6 | Trojan.IFrameClick.3 | 2802268 (1.78%) |

| 7 | JS.IFrame.117 | 887843 (0.56%) |

| 8 | Win32.Gael.3666 | 802301 (0.51%) |

| 9 | Win32.HLLP.Whboy | 781844 (0.50%) |

| 10 | Win32.HLLP.Rox | 776905 (0.49%) |

| 11 | Trojan.MulDrop1.48542 | 691067 (0.44%) |

| 12 | Win32.HLLP.Liagand.1 | 689635 (0.44%) |

| 13 | Trojan.DownLoader.42350 | 631170 (0.40%) |

| 14 | JS.IFrame.95 | 631060 (0.40%) |

| 15 | JS.Click.232 | 514805 (0.33%) |

| 16 | Win32.Siggen.8 | 418178 (0.27%) |

| 17 | Trojan.Click.64310 | 397567 (0.25%) |

| 18 | HTTP.Content.Malformed | 295247 (0.19%) |

| 19 | Win32.HLLP.Whboy.45 | 239515 (0.15%) |

| 20 | Trojan.DownLoad2.32643 | 229527 (0.15%) |

Всего проверено: 7,391,189,733,623

Инфицировано: 157,317,745 (0.00%)

Источник: Пресс-центр компании "Доктор Веб"